Программы-вымогатели и хакерские группы переходят с Cobalt Strike на Brute Ratel

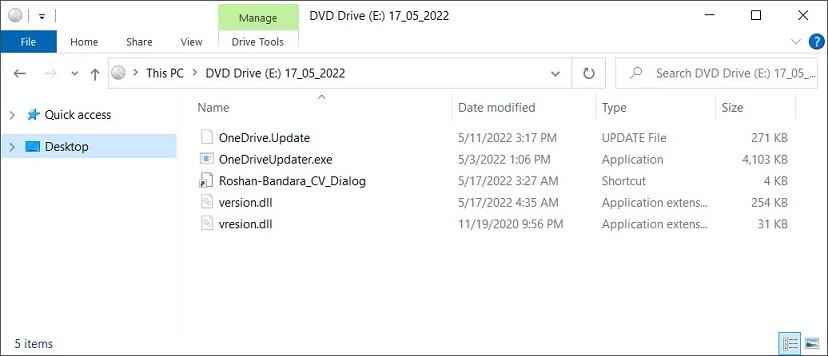

Содержимое вредоносного ISO-файла. Фото: BleepingComputer

Команды корпоративной кибербезопасности обычно состоят из сотрудников, которые пытаются взломать корпоративные сети (красная команда), и тех, кто активно защищается от них (синяя команда). Затем обе команды обмениваются заметками после мероприятий по укреплению защиты сети от кибербезопасности.

В течение многих лет одним из самых популярных инструментов в битвах с красными командами был Cobalt Strike, набор инструментов, позволяющий злоумышленникам развертывать «маяки» на скомпрометированных устройствах для удаленного наблюдения за сетью или выполнения команд.

Хотя Cobalt Strike является законным программным обеспечением, злоумышленники распространяют взломанные версии в Интернете, что делает его одним из самых популярных инструментов, используемых хакерами и для горизонтального распространения через взломанные корпоративные сети.

В 2020 году Четан Наяк, бывший член красной команды в Mandiant и CrowdStrike, выпустил Brute Ratel Command and Control Center (BRc4) в качестве альтернативы Cobalt Strike для тестирования на проникновение для красной команды.

Как и Cobalt Strike, Brute Ratel — это инструмент моделирования состязательной атаки, который позволяет красным командам развертывать софт, похожий на маяки в Cobalt Strike) на удаленных хостах. Этот софт подключаются к серверу управления и контроля злоумышленника, чтобы получать команды для выполнения или передачи результатов ранее запущенных команд.

В новом отчете Palo Alto Unit 42 исследователи заметили, что злоумышленники переходят от Cobalt Strike к использованию Brute Ratel в качестве предпочтительного набора инструментов для пост-эксплуатации.

Это изменение в тактике имеет большое значение, поскольку BRc4 предназначен для того, чтобы избежать обнаружения EDR и антивирусными решениями, и почти все программы безопасности не определяют его как вредоносное при первом обнаружении в дикой природе.

Из сообщения Unit 42:

«Хотя этой возможности удалось остаться в тени и она остается менее известной, чем ее собратья Cobalt Strike, она не менее сложна. Напротив, этот инструмент уникально опасен, поскольку он был специально разработан, чтобы избежать обнаружения с помощью средств обнаружения и реагирования на конечных точках (EDR) и антивирусных (AV) возможностей».

В ходе атак злоумышленники распространяют вредоносные ISO-образы, предположительно содержащие отправленное резюме (CV).

Однако файл резюме «Roshan-Bandara_CV_Dialog» на самом деле является ярлыком Windows, который запускает связанный файл OneDriveUpdater.exe,

Хотя OneDriveUpdater.exe является законным исполняемым файлом Microsoft, прилагаемая версия.dll, загружаемая программой, была изменена, чтобы действовать как загрузчик для Brute Ratel, который загружается в процесс RuntimeBroker.exe.

После загрузки Brute Ratel badger злоумышленники могут получить удаленный доступ к скомпрометированному устройству для выполнения команд и дальнейшего распространения в уже взломанной сети.

В настоящее время Brute Ratel стоит 2500 долларов США за пользователя за годовую лицензию, при этом клиенты должны предоставить рабочий адрес электронной почты и пройти проверку перед выдачей лицензии.

Из сообщения Brute Ratel:

«Но из-за характера программного обеспечения мы продаем продукт только зарегистрированным компаниям и частным лицам с официальным рабочим адресом электронной почты / доменом после проверки бизнеса и истории работы человека».

Поскольку это ручной процесс проверки, возникает вопрос о том, как злоумышленники получают лицензии на программное обеспечение.

Разработчик Brute Ratel Четан Наяк сообщил BleepingComputer, что лицензия, использованная в атаках, о которых сообщила Unit 42, была слита недовольным сотрудником одного из его клиентов.

Поскольку полезные нагрузки позволяют Наяку видеть, кому они принадлежат, он смог идентифицировать и отозвать лицензию.

Однако, по словам генерального директора AdvIntel Виталия Кремеза, бывшие участники программы-вымогателя Conti также начали приобретать лицензии, создавая поддельные американские компании для прохождения системы проверки лицензий.

Из сообщения генерального директора AdvIntel Виталия Кремеза

«Преступники, стоящие за прежними операциями Conti по вымогательству, исследовали несколько наборов для тестирования на проникновение, помимо использования Cobalt Strike. В одном конкретном случае они получили доступ к набору Brute Ratel, который использовался для пост-эксплуатации в целевых атаках из загрузчика BumbleBee. Конечной целью использования Brute Ratel была пост-эксплуатационная структура для бокового перемещения и последующего шифрования сети через полезная нагрузка программы-вымогателя. Чтобы получить доступ к лицензиям Brute Ratel, злоумышленники создают поддельные американские компании, которые используются в процессе проверки».

Startpack подготовил список антивирусных продуктов, которые помогают защитить IT-активы компании от заражения зловредами. Список содержит продукты российских и зарубежных разработчиков. Помимо защиты от вирусов, решения позволяют хранить и управлять паролями, разворачивать антиспам-системы, проводить резервное копирование данных, защищать не только персональные компьютеры, но и серверы, а также локальные сети предприятия.

Статьи по теме

- Пользователей Google Chrome призывают обновить браузер из-за риска атаки хакеров.

- Бэкдоры Microsoft Exchange используются для шпионажа по всему миру.

- Microsoft исправила серьезную уязвимость, обнаруженную в Service Fabric.

- Google выпустил значительный пакет обновлений для своей службы управления паролями.

Комментариев пока не было