45 тысяч серверов Jenkins уязвимы к атакам RCE с использованием общедоступных эксплойтов

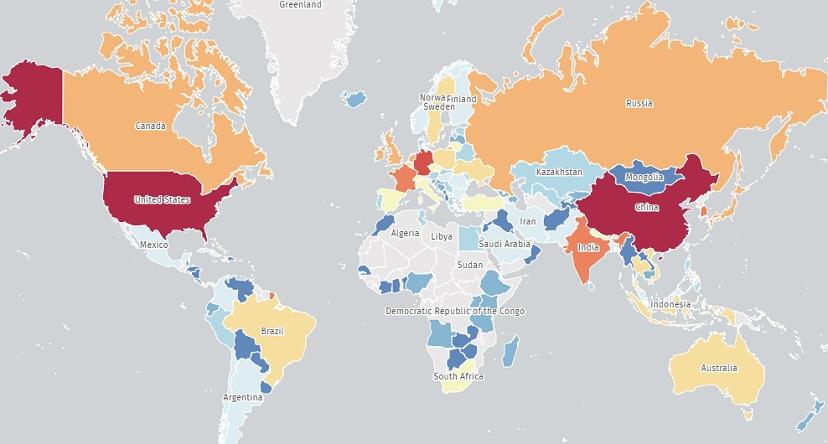

45 тысяч серверов Jenkins уязвимы к атакам RCE с использованием общедоступных эксплойтов. Фото: из архива ShadowServer

Jenkins — ведущий сервер автоматизации с открытым исходным кодом для CI/CD, позволяющий разработчикам оптимизировать процессы сборки, тестирования и развертывания. Он имеет обширную поддержку плагинов и обслуживает организации различных задач и размеров.

24 января 2024 года проект выпустил версии 2.442 и LTS 2.426.3 для исправления CVE-2024-23897 — проблемы чтения произвольных файлов, которая может привести к выполнению произвольных команд интерфейса командной строки (CLI).

Проблема возникает из-за функции CLI, которая автоматически заменяет символ @, за которым следует путь к файлу, на содержимое файла.

Когда она включена по умолчанию, то позволяет злоумышленникам читать произвольные файлы в файловой системе контроллера Jenkins.

В зависимости от уровня разрешений злоумышленники могут использовать уязвимость для доступа к конфиденциальной информации, включая первые несколько строк любого файла или даже целые файлы.

В зависимости от конфигурации экземпляра злоумышленники могут расшифровать хранящиеся секреты, удалить элементы с серверов Jenkins и загрузить дампы Ява.

В конце прошлой недели исследователи безопасности предупредили о множестве работающих эксплойтов для CVE-2024-23897 , которые резко повышают риск для неисправленных серверов Jenkins и увеличивают вероятность открытой эксплуатации.

Специалисты, следившие за ловушками Jenkins, заметили действия, напоминающие настоящие попытки взлома, хотя убедительных доказательств пока нет.

Служба мониторинга угроз Shadowserver сообщила, что ее сканеры «обнаружили» около 45 тыс. неисправленных экземпляров Jenkins, что указывает на масштабную поверхность атаки.

Большинство уязвимых экземпляров, подверженных воздействию Интернета, находятся в Китае (12 000) и США (11 830), за которыми следуют Германия (3 060), Индия (2 681), Франция (1 431) и Великобритания (1 029).

Статистика Shadowserver представляет собой серьезное предупреждение для администраторов Jenkins, поскольку хакеры, скорее всего, уже проводят сканирование для поиска потенциальных целей, а CVE-2024-23897 может иметь серьезные последствия в случае успешной эксплуатации.

Startpack подготовил список продуктов, которые помогают защитить IT-активы компании от заражения зловредами. Список содержит продукты российских и зарубежных разработчиков. Помимо защиты от вирусов, решения позволяют хранить и управлять паролями, разворачивать антиспам-системы, проводить резервное копирование данных, защищать не только персональные компьютеры, но и серверы, а также локальные сети предприятия.

Статьи по теме

Комментариев пока не было