Позволяющую скрытно украсть пароль уязвимость оспаривает KeePass

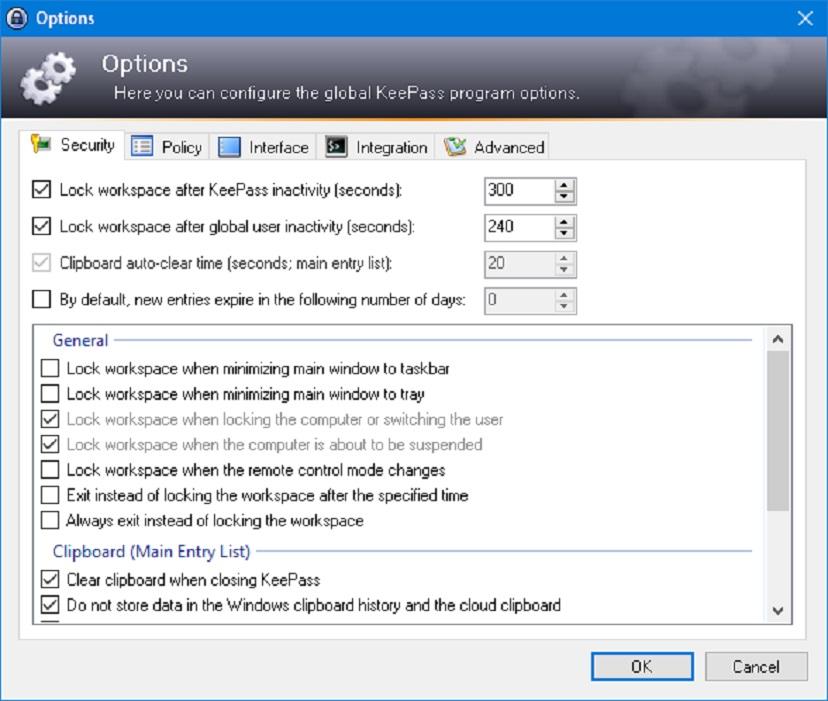

Параметры KeePass отключены с помощью принудительной конфигурации (KeePass). Фото: из архива компании

KeePass — очень популярный менеджер паролей с открытым исходным кодом, который позволяет управлять паролями, используя локально хранимую базу данных, а не облачную, такую как LastPass или Bitwarden.

Чтобы защитить эти локальные базы данных, пользователи могут зашифровать их с помощью мастер-пароля, чтобы вредоносное ПО или злоумышленник не могли просто украсть базу данных и автоматически получить доступ к хранящимся в ней паролям.

Новая уязвимость CVE-2023-24055 позволяет злоумышленникам, имеющим доступ на запись к системе цели, изменять XML-файл конфигурации KeePass и внедрять вредоносный триггер, который экспортирует базу данных, включая все имена пользователей и пароли в открытом виде.

Когда цель запустит KeePass и введет мастер-пароль для открытия и расшифровки базы данных, сработает правило экспорта, и содержимое базы данных будет сохранено в файле, который злоумышленники могут позже эксфильтровать в систему, находящуюся под их контролем.

Процесс экспорта запускается в фоновом режиме без уведомления пользователя или запроса KeePass на ввод мастер-пароля в качестве подтверждения перед экспортом, что позволяет злоумышленнику незаметно получить доступ ко всем сохраненным паролям.

После того, как об этом сообщили и присвоили CVE-ID, пользователи попросили команду разработчиков KeePass добавить запрос подтверждения перед автоматическим экспортом базы данных, например тот, который запускается с помощью злонамеренно измененного файла конфигурации, или предоставить версию приложения, которая поставляется без функции экспорта.

Другой запрос — добавить настраиваемый флаг для отключения экспорта внутри фактической базы данных KeePass, который затем можно будет изменить, только зная мастер-пароль.

С тех пор как CVE-2023-24055 была присвоена, эксплойт для проверки концепции уже был опубликован в Интернете, что, вероятно, упростит разработчикам вредоносных программ обновление программ для кражи информации с возможностью выгрузки и кражи содержимого баз данных KeePass на скомпрометированных устройствах.

Хотя группы CERT Нидерландов и Бельгии также выпустили рекомендации по безопасности в отношении CVE-2023-24055, команда разработчиков KeePass утверждает , что это не следует классифицировать её как уязвимость, учитывая, что злоумышленники, имеющие доступ для записи к целевому устройству, также могут получить информацию, содержащуюся в базе данных KeePass, другими способами.

Фактически, на странице «Проблемы безопасности» в справочном центре KeePass проблема « Доступ к записи в файл конфигурации » описывается как минимум с апреля 2019 года как «на самом деле не уязвимость системы безопасности KeePass».

Если пользователь установил KeePass как обычную программу и злоумышленники имеют доступ на запись, они также могут «выполнять различного рода атаки». Злоумышленники также могут заменить исполняемый файл KeePass вредоносным ПО, если пользователь запускает переносную версию.

Из сообщения компании:

«В обоих случаях наличие доступа для записи к файлу конфигурации KeePass обычно означает, что злоумышленник может выполнять гораздо более мощные атаки, чем изменение файла конфигурации (и эти атаки, в конце концов, могут также повлиять на KeePass, независимо от защиты файла конфигурации). Эти атаки можно предотвратить, только поддерживая безопасность среды (используя антивирусное программное обеспечение, брандмауэр, не открывая неизвестные вложения электронной почты и т. д.). KeePass не может волшебным образом безопасно работать в небезопасной среде».

Однако, даже если разработчики KeePass не предоставят пользователям версию приложения, которая решает проблему экспорта в открытый текст с помощью триггеров, вы все равно можете защитить свою базу данных, войдя в систему как системный администратор и создав принудительный файл конфигурации.

Этот тип файла конфигурации имеет приоритет над параметрами, описанными в глобальных и локальных файлах конфигурации, включая новые триггеры, добавленные злоумышленниками, что устраняет проблему CVE-2023-24055.

Прежде чем использовать принудительный файл конфигурации, вы также должны убедиться, что у обычных пользователей системы нет доступа на запись к каким-либо файлам/папкам в каталоге приложений KeePass.

И есть еще одна вещь, которая может позволить злоумышленникам обойти принудительные конфигурации: использование исполняемого файла KeePass, запущенного из другой папки, чем та, в которой был сохранен ваш принудительный файл конфигурации.

Из сообщения компании:

«Обратите внимание, что принудительный файл конфигурации применяется только к программе KeePass в том же каталоге. Если пользователь запускает другую копию KeePass без принудительного файла конфигурации, эта копия не знает принудительный файл конфигурации, который хранится в другом месте, т. е. никакие настройки не применяются».

Startpack подготовил список антивирусных продуктов, которые помогают защитить IT-активы компании от заражения зловредами. Список содержит продукты российских и зарубежных разработчиков. Помимо защиты от вирусов, решения позволяют хранить и управлять паролями, разворачивать антиспам-системы, проводить резервное копирование данных, защищать не только персональные компьютеры, но и серверы, а также локальные сети предприятия.

Статьи по теме

Комментариев пока не было