Сканирование кода Git Hub теперь адаптируется к кодовой базе благодаря настройкам модели угроз CodeQL для Ява

Сканирование кода Git Hub теперь адаптируется к кодовой базе благодаря настройкам модели угроз CodeQL для Ява. Фото: из архива компании

Из сообщения компании:

«Не существует двух одинаковых кодовых баз, и каждая из них подвержена различным рискам и угрозам безопасности. Такие риски и угрозы могут быть отражены в модели угроз кодовой базы, которая, в свою очередь, зависит от того, как код был разработан и будет развернут. Чтобы понять модель угроз, вам необходимо знать, какой тип данных является ненадежным и представляет угрозу для базы кода. Кроме того, вам необходимо знать, как эти ненадежные (или испорченные) данные взаимодействуют с приложением. Например, одна база кода может считать ненадежными только данные из удаленных сетевых запросов, тогда как другая может также считать испорченными данные из локальных файлов.»

CodeQL может выполнять анализ безопасности для всех таких баз кода, но для этого необходим правильный контекст, говорят в компании. Ему нужна модель угроз, чтобы вести себя немного по-разному в разных базах кода. Таким образом, CodeQL может включать (или исключать) соответствующие источники испорченных данных во время анализа и отмечать наиболее важные уязвимости безопасности для разработчиков, работающих над кодом.

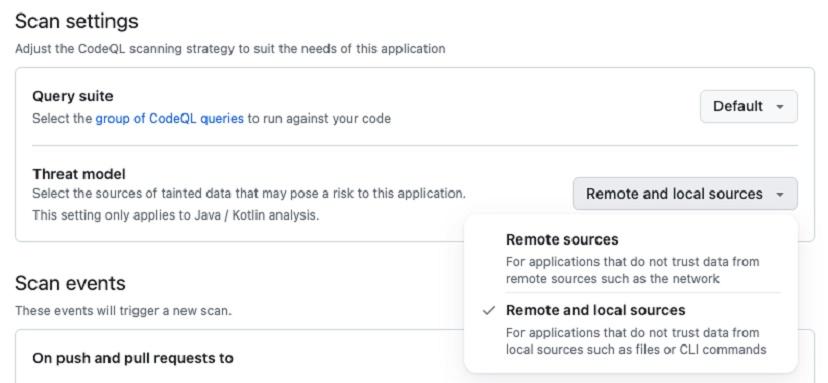

Модель угроз CodeQL по умолчанию работает для подавляющего большинства кодовых баз. Алгоритм считает данные из удаленных источников (например, HTTP-запросы) испорченными. Используя новые настройки модели угроз CodeQL для Ява, можно по желанию пометить локальные источники данных как испорченные. Сюда входят данные из локальных файлов, аргументы командной строки, переменные среды и базы данных. Можно включить опцию локальной модели угроз при сканировании кода, чтобы помочь командам безопасности и разработчикам обнаруживать и устранять больше потенциальных уязвимостей безопасности в своем коде.

Параметры модели угроз CodeQL можно настроить в репозиториях, в которых выполняется сканирование кода с помощью CodeQL, с помощью настроек по умолчанию в пользовательском интерфейсе GitHub. Альтернативно можно указать его с помощью расширенной настройки (в файле рабочего процесса «Действия»).

Если в репозитории используются настройки сканирования кода по умолчанию для кода Ява, нужно перейти к настройкам безопасности и анализа кода и нажать «Изменить конфигурацию» в разделе «Настройка сканирования кода по умолчанию». Здесь также можно изменить модель угроз на удаленные и локальные источники.

Если в репозитории используются расширенные настройки сканирования кода для кода Ява, можно настроить модель угроз CodeQL, отредактировав файл рабочего процесса сканирования кода, информируют в компании.

Функция находится в бета-версии.

Startpack подготовил список облачных сервисов для программистов и разработчиков для повышения эффективности труда, совместной разработке и аналитики качества кода. Системы для планирования спринтов и этапов разработки с распределением полномочий, назначением конкретных задач и сроков. Автоматические решения по тестированию написанного кода и снижения количества ошибок в создаваемое программном обеспечении. Системы контроля версий, а также масштабирования приложений на популярных сетевых платформах.

Статьи по теме

Упомянутый сервис

Комментариев пока не было