Названную безответственной ошибку исправила Microsoft

Названную безответственной ошибку исправила Microsoft. Фото: из архива Tenable

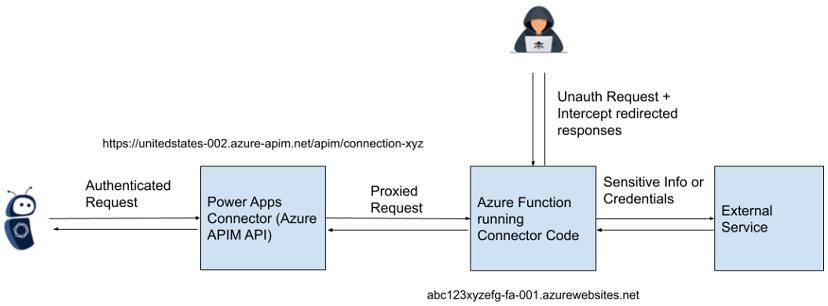

Основная причина проблемы связана с неадекватными мерами контроля доступа к узлам функций Azure, запущенным соединителями в Power Platform. Эти соединители используют пользовательский код C#, интегрированный в функцию Azure, управляемую корпорацией Майкрософт, с триггером HTTP.

Хотя взаимодействие клиентов с настраиваемыми соединителями обычно происходит через API с проверкой подлинности, конечные точки API упрощают запросы к функции Azure без обязательной проверки подлинности.

Это дало злоумышленникам возможность использовать незащищенные узлы функций Azure и перехватывать идентификаторы и секреты клиентов OAuth.

Из сообщения генерального директора Tenable Амита Йорана:

«Следует отметить, что это не является исключительно проблемой раскрытия информации, поскольку возможность доступа и взаимодействия с незащищенными узлами функций, а также запуск поведения, определяемого кодом настраиваемого соединителя, могут иметь дополнительные последствия. Однако из-за характера услуги влияние будет различаться для каждого отдельного соединителя, и его будет трудно количественно оценить без исчерпывающего тестирования. Чтобы дать вам представление о том, насколько это опасно, наша команда очень быстро обнаружила секреты аутентификации в банке. Они были настолько обеспокоены серьезностью и этичностью проблемы, что мы немедленно уведомили Microsoft».

Команда Tenable также поделилась доказательством кода концептуального эксплойта и информацией о шагах, необходимых для поиска уязвимых имен хостов соединителя. Специалисты также рассказали о том, как создавать запросы POST для взаимодействия с незащищенными конечными точками API.

Изучая отчет Tenable, команда Microsoft сначала обнаружила, что исследователь был единственным, кто воспользовался этой проблемой. После дальнейшего анализа в июле Microsoft определила, что некоторые функции Azure находятся в состоянии «обратимого удаления», «но не были должным образом устранены».

Microsoft исправила ошибку через пять месяцев и лишь после того, как генеральный директор Tenable выступил с резкой критикой первоначального ответа. Йоран осудил подход Microsoft как «крайне безответственный» и «откровенно небрежный».

По словам экспертов, этот факт поднимает вопросы о своевременности реакции Microsoft на проблемы безопасности, затрагивающие ее продукты.

Startpack подготовил список продуктов, которые помогают защитить IT-активы компании от заражения зловредами. Список содержит продукты российских и зарубежных разработчиков. Помимо защиты от вирусов, решения позволяют хранить и управлять паролями, разворачивать антиспам-системы, проводить резервное копирование данных, защищать не только персональные компьютеры, но и серверы, а также локальные сети предприятия.

Статьи по теме

Упомянутый сервис

3 комментария

Я всегда думала, что в Microsoft сидят ответственные и грамотные люди, но как можно исправлять ошибки через несколько месяцев. Нужно пересмотреть своё отношение к такой корпорации. Есть предположение, что американцы специально это делают ( личное мнение)

Svetlana, Тоже считаю, что это достаточно странно выглядит со стороны. Айтишники и программисты вроде очень умные в своем деле. Как они не увидели такой недочет мне сложно понять. Ведь Microsoft очень многие доверяют.

В последнее время очень много ошибок выдаёт Microsoft. Некоторые программы глючат, а в техподдержку невозможно написать. Столкнулся с проблемой сервиса и уже 2 недели ответ жду. Не знаю с чем это связано, но это печально!

Добавить комментарий