Хакеры атаковали 1,5 млн сайтов WordPress с помощью плагина согласия на использование файлов cookie

Хакеры атаковали 1,5 млн сайтов WordPress с помощью плагина согласия на использование файлов cookie. Фото: из архива компании

В атаках XSS злоумышленники внедряют вредоносные сценарии ЯваСкрипт на уязвимые веб-сайты, которые будут выполняться в веб-браузерах посетителей.

Воздействие может включать несанкционированный доступ к конфиденциальной информации, перехват сеанса, заражение вредоносным ПО через перенаправление на вредоносные веб-сайты или полную компрометацию системы цели.

Команда компании Defiant, занимающаяся безопасностью WordPress, которая обнаружила атаки, говорит, что рассматриваемая уязвимость также позволяет злоумышленникам, не прошедшим проверку подлинности, создавать мошеннические учетные записи администраторов на веб-сайтах WordPress с неисправленными версиями плагинов (до 2.10.1 включительно).

Уязвимость, использованная в этой кампании, была исправлена в январе с выпуском версии 2.10.2.

Из сообщения специалистов по безопасности:

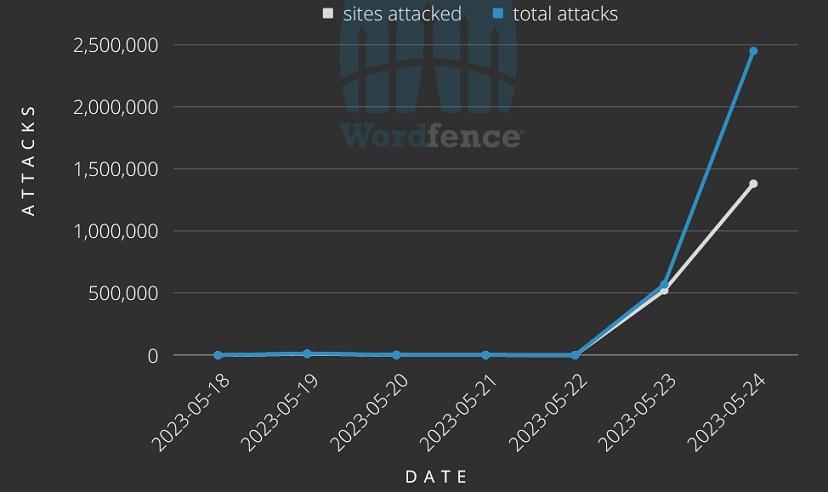

«По нашим данным, уязвимость активно атаковали с 5 февраля 2023 года, но это самая крупная атака на нее, которую мы видели. Мы заблокировали почти 3 млн атак на более чем 1,5 млн сайтов с почти 14 тыс. IP-адресов с 23 мая 2023 года, и атаки продолжаются».

Несмотря на крупномасштабный характер этой продолжающейся кампании атаки, Галл говорит, что субъект угрозы использует неправильно сконфигурированный эксплойт, который, скорее всего, не развернет полезную нагрузку даже при нацеливании на сайт WordPress, на котором запущена уязвимая версия плагина.

Тем не менее, администраторам или владельцам веб-сайтов, использующим плагин Beautiful Cookie Consent Banner, рекомендуется обновить его до последней версии, потому что даже неудачная атака может повредить конфигурацию плагина, хранящуюся в параметре nsc_bar_bannersettings_json.

Исправленные версии плагина также были обновлены, чтобы восстанавливать себя в случае, если веб-сайт стал целью этих атак.

Хотя текущая волна атак, возможно, не сможет внедрить на веб-сайты вредоносную полезную нагрузку, злоумышленник, стоящий за этой кампанией, может решить эту проблему в любое время и потенциально заразить любые сайты, которые остаются незащищенными.

Startpack подготовил список антивирусных продуктов, которые помогают защитить IT-активы компании от заражения зловредами. Список содержит продукты российских и зарубежных разработчиков. Помимо защиты от вирусов, решения позволяют хранить и управлять паролями, разворачивать антиспам-системы, проводить резервное копирование данных, защищать не только персональные компьютеры, но и серверы, а также локальные сети предприятия.

Статьи по теме

Упомянутый сервис

Комментариев пока не было