Троянские браузеры Tor атакуют россиян с помощью вредоносных программ для кражи криптовалюты

Троянские браузеры Tor атакуют россиян с помощью вредоносных программ для кражи криптовалюты. Фото: из архива компании

Аналитики «Лаборатории Касперского» предупреждают, что, хотя эта атака не является новой или особенно изобретательной, она по-прежнему эффективна и широко распространена, заражая многих пользователей по всему миру.

Хотя эти вредоносные установщики Tor нацелены на страны по всему миру, в «Лаборатории Касперскиого» говорит, что большинство из них атакуют жителей России и Восточной Европы.

Из сообщения компании:

«Мы связываем это с запретом сайта Tor Project в России в конце 2021 года, о чем сообщил сам Tor Project. Согласно последнему исследованию, Россия была второй по величине страной по количеству пользователей Tor в 2021 году (более 300 тыс. пользователей в день, или 15% всех пользователей Tor)».

Tor Browser — это специализированный веб-браузер, который позволяет пользователям просматривать веб-страницы анонимно, скрывая свой IP-адрес и шифруя свой трафик.

Tor также может использоваться для доступа к специальным луковым доменам, также известным как «даркнет», которые не индексируются стандартными поисковыми системами и не доступны через обычные браузеры.

Владельцы криптовалюты могут использовать браузер Tor либо для повышения своей конфиденциальности и анонимности при транзакциях с криптовалютами, либо потому, что они хотят получить доступ к нелегальным сервисам темного веб-рынка, которые оплачиваются в криптовалюте.

Зараженные троянами установки Tor обычно рекламируются как «усиленные безопасностью» версии официального поставщика Tor Project или предлагаются пользователям в странах, где Tor запрещен, что затрудняет загрузку официальной версии.

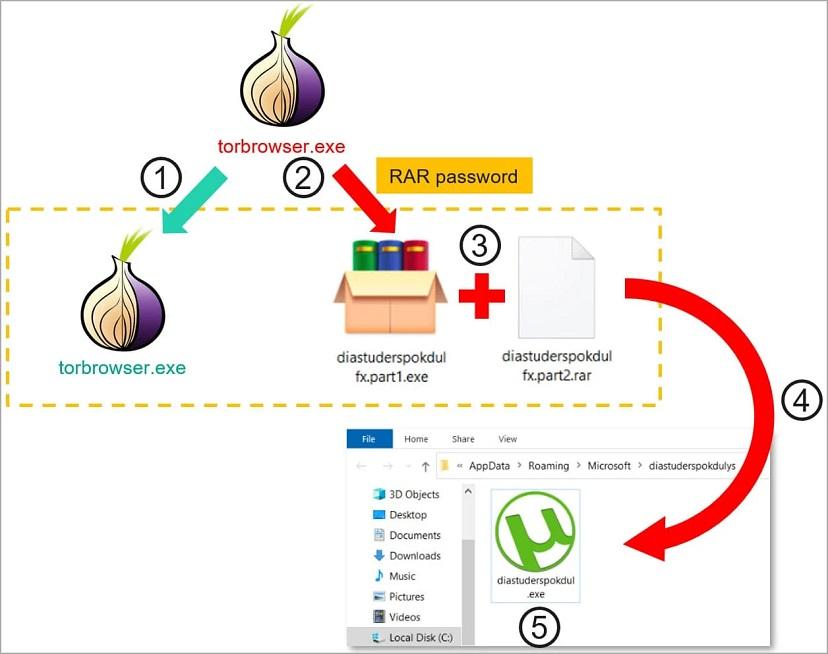

В «Лаборатории Касперского» говорят, что эти установщики содержат стандартную версию браузера Tor, хотя в большинстве случаев устаревшую, а также дополнительный исполняемый файл, спрятанный в защищенном паролем архиве RAR, настроенном на самораспаковку в системе пользователя.

Установщики также локализованы с такими именами, как «torbrowser_ru.exe», и содержат языковые пакеты, позволяющие пользователям выбирать предпочитаемый язык.

В то время как стандартный браузер Tor запускается на переднем плане, архив извлекает вредоносное ПО в фоновом режиме и запускает его как новый процесс, а также регистрирует его в автозапуске системы. Кроме того, вредоносное ПО использует иконку uTorrent, чтобы скрыться в взломанной системе.

В компании обнаружили 16 тыс. вариантов таких установщиков Tor в период с августа 2022 года по февраль 2023 года в 52 странах на основе данных пользователей его продуктов безопасности.

Хотя большинство нацелено на Россию и Восточную Европу, они также были замечены в США, Германии, Китае, Франции, Нидерландах и Великобритании.

Поскольку криптовалютные адреса длинные и сложные для ввода, обычно их сначала копируют в буфер обмена, а затем вставляют в другую программу или на веб-сайт.

Вредоносное ПО отслеживает в буфере обмена узнаваемые адреса криптовалютных кошельков и заменяет его соответствующим адресом кошелька, принадлежащего злоумышленникам.

Когда пользователь вставляет адрес криптовалюты, вместо него будет вставлен адрес злоумышленника, что позволит им украсть отправленную транзакцию.

В «Лаборатории Касперского» утверждают, что злоумышленник использует тысячи адресов в каждом образце вредоносного ПО, выбранных случайным образом из жестко заданного списка. Это затрудняет отслеживание кошелька, отчетность и блокировку.

Команда компании по кибербезопасности распаковала сотни образцов вредоносных программ, которые она собрала для извлечения заменяющих адресов, и обнаружила, что хакеры украли почти 400 тыс. долларов, не считая Monero, который невозможно отследить.

Это деньги, украденные только в рамках одной кампании, проводимой конкретным автором вредоносного ПО, и почти наверняка есть другие кампании, использующие троянские установщики для другого программного обеспечения.

Чтобы обезопасить себя от похитителей буфера обмена, устанавливайте программное обеспечение только из надежных/официальных источников, в данном случае с веб-сайта проекта Tor, предупреждают специалисты.

Простой тест, чтобы проверить, не заражена ли ваша системы — это скопировать и вставить этот адрес в блокнот: bc1heymalwarehowaboutyoureplacethisaddress.

Если он изменен, это означает, что ваша система скомпрометирована.

Startpack подготовил список антивирусных продуктов, которые помогают защитить IT-активы компании от заражения зловредами. Список содержит продукты российских и зарубежных разработчиков. Помимо защиты от вирусов, решения позволяют хранить и управлять паролями, разворачивать антиспам-системы, проводить резервное копирование данных, защищать не только персональные компьютеры, но и серверы, а также локальные сети предприятия.

Статьи по теме

Комментариев пока не было