Исследователи выпустят PoC-эксплойт для критической ошибки Zoho RCE

Исследователи выпустят PoC-эксплойт для критической ошибки Zoho RCE. Фото: из архиа исследователей безопасности

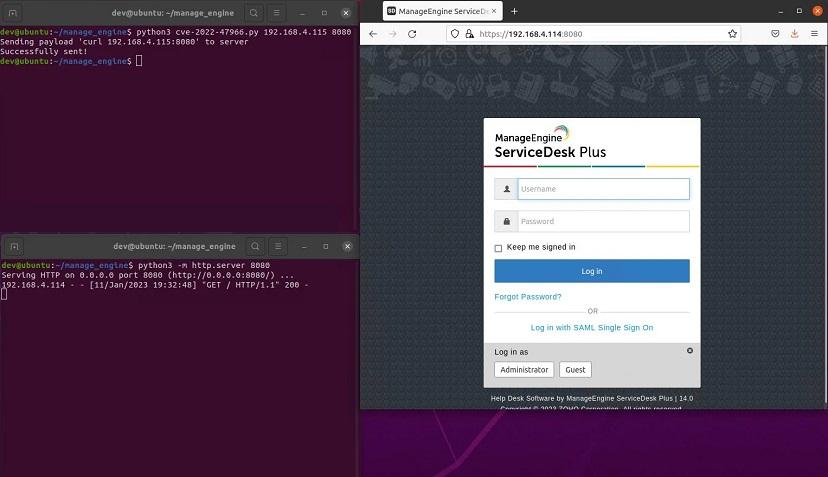

Недостаток безопасности CVE-2022-47966 связан с использованием устаревшей и уязвимой сторонней зависимости Apache Santuario.

Успешная эксплуатация позволяет злоумышленникам, не прошедшим проверку подлинности, выполнять произвольный код на серверах ManageEngine, если система единого входа (SSO) на основе SAML включена или была включена хотя бы один раз перед атакой.

В список уязвимых программ входят почти все продукты ManageEngine. Команда Zoho уже исправила их поэтапно, начиная с 27 октября 2022 года, обновив сторонний модуль до более новой версии.

В пятницу исследователи безопасности из команды Horizon3 Attack Team предупредили администраторов, что они создали экспериментальный эксплойт (PoC) для CVE-2022-47966.

Из сообщения исследователей безопасности:

«Эта уязвимость позволяет удаленно выполнять код как NT AUTHORITY\SYSTEM, что, по сути, дает злоумышленнику полный контроль над системой. Если пользователь определяет, что он был скомпрометирован, требуется дополнительное расследование для определения любого ущерба, нанесенного злоумышленником. Как только злоумышленник получит доступ на уровне SYSTEM к конечной точке, злоумышленники, вероятно, начнут сбрасывать учетные данные через LSASS или использовать существующие общедоступные инструменты для доступа и сохраненные учетные данные приложения для выполнения бокового перемещения».

Хотя исследователи еще не опубликовали технические детали и предоставили только общие индикаторы компрометации (IOC), которые защитники могут использовать для определения того, были ли их системы скомпрометированы, Horizon3 планирует выпустить свой PoC-эксплойт позже на этой неделе.

Изучив только два уязвимых продукта ManageEngine, ServiceDesk Plus и Endpoint Central, команда Horseman обнаружила тысячи неисправленных серверов, доступных в сети через Shodan.

Из них у сотен также был включен SAML, при этом примерно 10% всех открытых продуктов ManageEngine уязвимы для атак CVE-2022-47966.

Несмотря на то, что нет общедоступных сообщений об атаках с использованием этой уязвимости и попытках использовать ее на практике, по данным фирмы по кибербезопасности GreyNoise, мотивированные злоумышленники, скорее всего, быстро перейдут к созданию своих собственных эксплойтов RCE, как только Horizon3 опубликует свой PoC-код, даже если они выпустят минимальную версию.

Startpack подготовил список антивирусных продуктов, которые помогают защитить IT-активы компании от заражения зловредами. Список содержит продукты российских и зарубежных разработчиков. Помимо защиты от вирусов, решения позволяют хранить и управлять паролями, разворачивать антиспам-системы, проводить резервное копирование данных, защищать не только персональные компьютеры, но и серверы, а также локальные сети предприятия.

Статьи по теме

Комментариев пока не было